Seguro para Riesgo Cibernético

Cualquier empresa que utilice tecnología para gestionar su negocio corre el riesgo de sufrir un ciberataque o una vulneración / filtración de datos. Un seguro de ciber-riesgo puede brindar protección para los activos digitales de tu empresa, En Redmediaria, ayudamos a los clientes a comprender y abordar mejor el riesgo cibernético a través de servicios proactivos, atención especializada y coberturas flexibles diseñadas para proteger una amplia gama de empresas antes, durante y después de un incidente de ciberseguridad

COBERTURAS

Coberturas Generales

ATAQUE CIBERNÉTICO

Si un pirata informático entra en su sistema y te impide acceder a tus archivos, lo restauramos para que puedas seguir trabajando.

ROBO DE DATOS

Si te roban datos personales de tus clientes, investigamos el origen y alcance del robo para que no se repita.

RESPONSABILIDADES

Si te roban datos bancarios o médicos y te denuncian, investigamos el robo y cubrimos posibles reclamaciones de terceros.

PARALIZACIÓN DEL NEGOCIO

Si manipulan tu web o tu plataforma de venta y tus clientes no pueden comprar, solucionamos la incidencia con rapidez para que puedas reanudar tu actividad empresarial enseguida.

EXTORSIÓN

Si roban datos sensibles de tus clientes y te amenazan con publicarlos, abonamos los gastos para salvaguardar la información

Coberturas Opcionales

Fraude

Si hackean los datos de tu cuentas bancarias para robar tu dinero, devolveremos el dinero que te hayan robado

Servicios y Beneficios

¿ En qué te beneficia nuestra póliza de ciberriesgo ?

- Cobertura de privacidad y seguridad ampliada para incluir información empresarial confidencial; datos personales y datos de salud protegidos.

- Cobertura ampliada de regulación de la privacidad, incluidas multas y sanciones impuestas (cuando estén aseguradas por la ley) derivadas de un acto ilícito en contra de la privacidad o seguridad.

- Un fondo de cobertura para la respuesta ante vulneraciones de datos y los costes de gestión de la crisis, incluida la notificación voluntaria y los costes de un investigador forense PCI que realice una auditoría tras una vulneración de datos o una sospecha de vulneración.

- Cobertura de las sanciones y evaluaciones del PCI disponible mediante suplemento.

- Cobertura para una amplia gama de eventos de interrupción del negocio (incluidos proveedores de servicios externos) disponible mediante suplemento.

Respuesta tras vulneraciones

- Análisis forense de TI

- Respuesta ante incidentes

- Contabilidad forense

- Gestión y pago de extorsión cibernética

- Relaciones públicas

- Asesoramiento/asistencia legal

- Primera notificación de pérdidas

- Protección de identidad

- Notificaciones reglamentarias

- Notificaciones públicas, incluido centro de atención al cliente

Compañias top en ciberseguridad

¿ Cuales son los tipos de ataque contra los que intentas defender la ciberseguridad ?

Malware

Malware significa software malintencionado. Incluye una variedad de programas de software creados para permitir que terceras partes accedan de manera no autorizada a información confidencial o interrumpan el funcionamiento normal de una infraestructura crítica. Entre los ejemplos más comunes de malware se incluyen los troyanos, spyware y virus.

Ransomware

Ransomware hace referencia a un modelo empresarial y a un amplio rango de tecnologías asociadas que los delincuentes pueden usar para extorsionar dinero a entidades. Independientemente de si acaba de empezar o está construyendo sobre AWS, tenemos recursos dedicados que le ayudarán a proteger los sistemas críticos y los datos confidenciales frente al ransomware.

Ataque de intermediario

Un ataque de intermediario implica que una parte externa intenta acceder de forma no autorizada por una red durante un intercambio de datos. Dichos ataques aumentan los riesgos de seguridad de la información confidencial, como los datos financieros.

Phishing

Pishing es una ciberamenaza que usa técnicas de ingeniería social para engañar a los usuarios a fin de que revelen información de identificación personal. Por ejemplo, los atacantes cibernéticos envían correos electrónicos que inducen a los usuarios a hacer clic e introducir los datos de la tarjeta de crédito en una página web de pagos ficticia. Los ataques de pishing también pueden incitar a la descarga de datos adjuntos malintencionados que instalen malware en los dispositivos de la empresa.

DDoS

Un ataque de denegación de servicio distribuido (DDoS) es un trabajo coordinado para sobrecargar un servidor enviando un gran volumen de solicitudes falsas. Estos eventos impiden que los usuarios normales se conecten o accedan al servidor de destino.

¿ Cuales son los tipos de ataques que intentan defender la Ciberseguridad ?

envía actualizaciones periódicas al smartphone podría considerarse un dispositivo IoT. Estos dispositivos IoT presentan una capa adicional de riesgo en la seguridad debido a la constante conectividad y los errores ocultos del software. Por lo tanto, es esencial introducir políticas de seguridad en la infraestructura de red para evaluar y mitigar los posibles riesgos de los distintos dispositivos IoT.

Seguridad de los datos

La seguridad de los datos protege los datos en tránsito y en reposo con un sistema sólido de almacenamiento y una transferencia de datos segura. Los desarrolladores usan medidas protectoras, como el cifrado y las copias de seguridad aisladas, para la resistencia operativa frente a posibles brechas de datos. En algunos casos, los desarrolladores usan AWS Nitro System para la confidencialidad del almacenamiento y la restricción del acceso de operadores.

Seguridad de las aplicaciones

La seguridad de las aplicaciones es un trabajo coordinado para fortalecer la protección de una aplicación frente a la manipulación no autorizada durante las etapas de diseño, desarrollo y prueba. Los programadores de software escriben códigos seguros para evitar errores que puedan aumentar los riesgos de seguridad.

Seguridad de los puntos de conexión

La seguridad de los puntos de conexión aborda los riesgos de seguridad que surgen cuando los usuarios acceden remotamente a la red de una organización. La protección de la seguridad de los puntos de conexión examina los archivos de dispositivos individuales y mitiga las amenazas al detectarlas.

Planificación de la recuperación de desastres y continuidad del negocio

Describe los planes de contingencia que permiten a una organización responder de inmediato a incidentes de ciberseguridad mientras continúa funcionando con pocas o ninguna interrupción. Implementan políticas de recuperación de datos para responder positivamente a las pérdidas de datos.

Educación del usuario final

Las personas de una organización representan un rol crucial para garantizar el éxito de las estrategias de ciberseguridad. La educación es clave para garantizar que los empleados se formen en las prácticas recomendadas de seguridad correctas, como la eliminación de correos electrónicos sospechosos y la detención de conexiones de dispositivos USB desconocidos.

SEGURIDAD ANTE VULNERABILIDADES

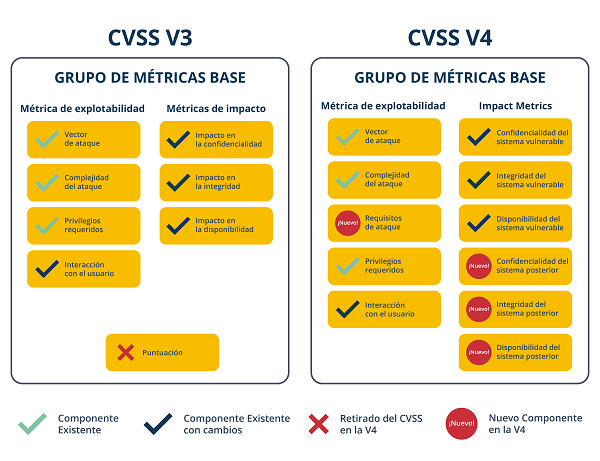

CVSS V.4.0: avanzando en la evaluación de vulnerabilidades

CVSS (Common Vulnerability Scoring System) surgió como un sistema de puntuación que proporciona una forma estandarizada y abierta de medir el impacto de las vulnerabilidades del software. El sistema consta de cuatro grupos de medición:

- el grupo Básico captura las características básicas de los riesgos que cambian con el tiempo y para todas las aplicaciones;

- el grupo Temporal describe las características de seguridad que cambian con el tiempo;

- el grupo de Entorno del Capítulo es responsable de las características de seguridad relacionadas con el usuario;

- Las métricas adicionales son nuevas métricas que describen y miden aspectos externos de las vulnerabilidades.

La función principal de CVSS es calificar las amenazas utilizando una escala de cero (0) a diez (10) para determinar si el riesgo es muy bajo.

Guía de puntuación

Cuando se asignan valores a una medida, la ecuación calcula las fracciones, creando una cadena que contiene el valor establecido que describe cada fracción. En este caso, el vector se muestra al lado del objetivo. Aunque pueda parecer complejo, existen muchas herramientas que pueden ayudar a calcular el riesgo y ponérselo más fácil a los colectivos, como las calculadoras de riesgo.

Después de seleccionar las condiciones de riesgo para el análisis, los resultados finales se muestran automáticamente. Además, en la parte inferior de la primera sección verá una lista de vectores que contienen el material seleccionado.

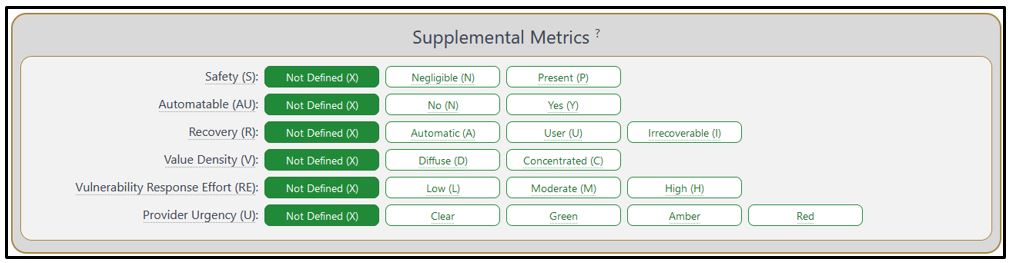

Métricas Suplementarias

Como se mencionó anteriormente, la nueva categoría «Medidas adicionales» describe y mide factores de riesgo adicionales que se utilizan para respaldar mensajes relacionados con riesgos y permitir a las organizaciones identificar la importancia y la importancia de los riesgos.

Es importante tener en cuenta que estos indicadores no cambian las estadísticas en CVSS v4, ya que sus valores contienen información interna y no afectan la vulnerabilidad. Sin embargo, estos indicadores se pueden utilizar para describir otros aspectos de la vulnerabilidad.

En base a estas nuevas mediciones se analizará cada breve tramo:

- Seguridad: permite identificar si es posible que la explotación de la vulnerabilidad puede tener un impacto en la seguridad del sistema.

- Automatizable: indica si es factible automatizar todo el proceso, empezando por la identificación y llegando a la explotación.

- Recuperación: esta métrica expone la habilidad del sistema para restablecerse tras sufrir un ataque, en cuanto a rendimiento y disponibilidad.

- Densidad de valor: detalla los activos que un atacante puede tomar bajo su control mediante una única explotación de la vulnerabilidad. La métrica cuenta con dos opciones: «difuso» y «concentrado». Su objetivo es determinar si al comprometer el equipo vulnerable se obtendrán accesos a recursos diversos o a múltiples activos.

- Esfuerzo de respuesta a la vulnerabilidad: ofrece detalles adicionales sobre los desafíos que las empresas afrontan al intentar proporcionar una respuesta inicial al impacto de las vulnerabilidades en su infraestructura. En otras palabras, proporciona información suplementaria sobre el grado de esfuerzo necesario para implementar medidas de mitigación y/o planificar la corrección de los problemas identificados.

- Urgencia del proveedor: esta métrica facilita información sobre la urgencia en atender dicha vulnerabilidad.

Ejemplos de modificación sobre una vulnarabilidad

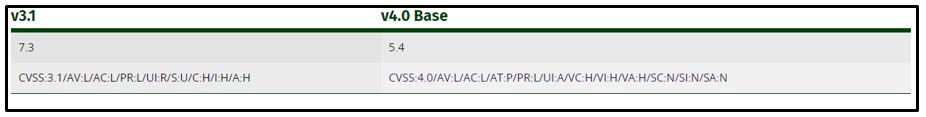

En este ejemplo, se establece una línea de base entre CVSS 3.1 y CVSS 4.0. Se trata de una vulnerabilidad de Node.js con una puntuación que varía en casi dos puntos debido a la evolución de las métricas y sus controles.

Análisis de vulnerabilidad: CVE-2022-32223.

- Descripción: Node.js es vulnerable al flujo de ejecución de secuestro: secuestro de DLL bajo ciertas condiciones en plataformas Windows. Esta vulnerabilidad se puede aprovechar si la víctima tiene las diferentes dependencias en una máquina con Windows. Es posible que un atacante coloque el archivo malicioso «providers.dll» en una variedad de rutas para explotar esta vulnerabilidad.

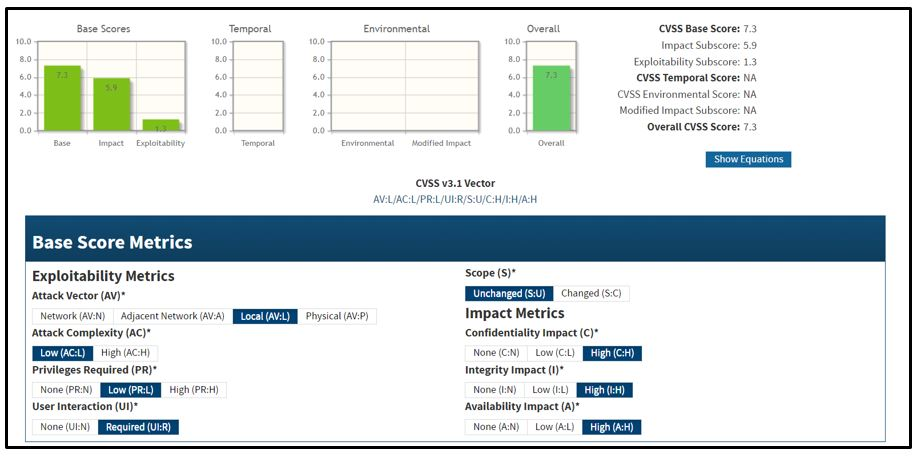

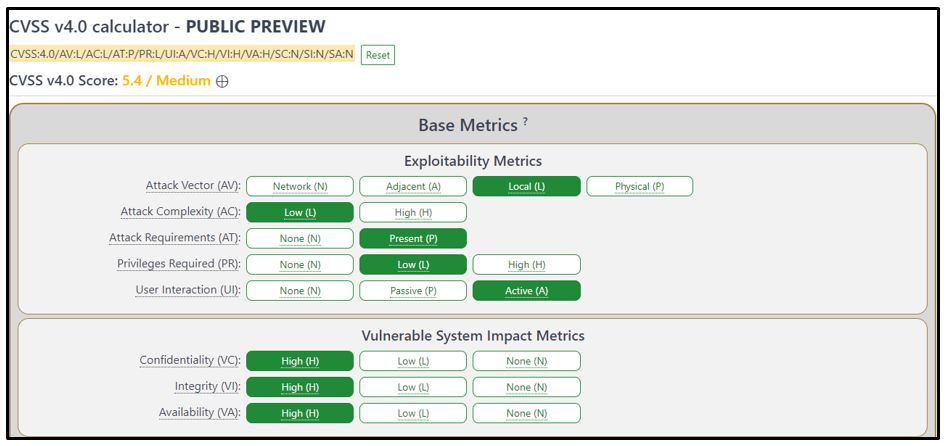

- Diferencia de puntuaciones entre CVSS 3.1 y CVSS 4.0: en la siguiente ilustración se puede observar cómo utilizando el sistema de puntuación CVSS v3.1 se obtiene una puntuación de 7.3, mientras que la puntuación CVSS v4.0 es de 5.4.

- Análisis en CVSS 3.1: parámetros y métricas definidos según la vulnerabilidad detectada para la versión CVSS 3.1:

En cambio, en la nueva versión 4.0 se observa que se mantienen algunos parámetros, como el vector de ataque o la complejidad del ataque, pero también varían otros parámetros, como requerimientos de ataque, que no se comparten con la versión 3.0 y de ahí que se obtengan resultados de puntuación diferentes.

Una respuesta en "Seguros de Ciberseguridad"

Buena iniciativa