Esta colaboración ayuda a mejorar el filtrado de anuncios de rutas en la red permitiendo identificar y descartar anuncios que no coincidan con las rutas y políticas registradas. Este mecanismo de filtrado es crucial para prevenir problemas, como el secuestro de prefijos y las fugas de rutas, ya que ayuda a asegurar que solo los anuncios de rutas válidas y autorizadas sean aceptados y propagados a través de la red.

Funcionamiento Básico

Políticas de enrutamiento

Las políticas de enrutamiento son cruciales para comunicar y establecer cómo las redes interactúan y cómo el tráfico es dirigido a través de Internet. Las políticas se pueden crear utilizando el Routing Policy Specification Language (RPSL) basado en los RFC 2622 y RFC 2650. Para ello, lo primero es definir los objetos de encaminamiento funcionales, esencialmente, objetos de entidad y objetos de ruta.

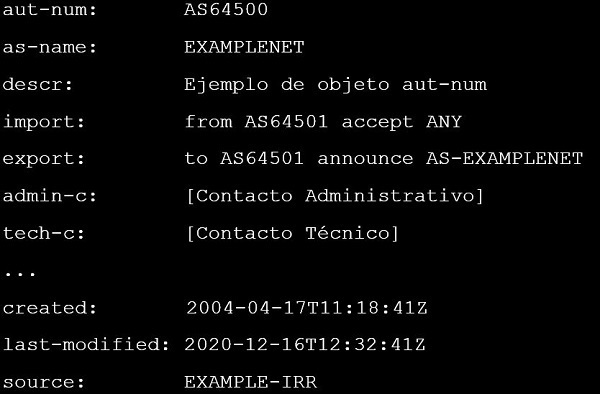

Donde:

- aut-num: identifica el ASN, en este caso,AS64500

- as-name: un nombre simbólico para el AS.

- descr: un breve descripción del AS.

- import: define las políticas de importación de rutas. En este caso, AS64500 acepta todos los anuncios rutas( accept ANY ) desde AS64501.

- export: define las políticas de exportación de rutas. AS64500 anuncia rutas de se propio AS-set (announce AS-EXAMPLENET) a AS64501

- admin-c y tech-c: contacto administrativo y técnico, respectivamente.

- last-modified: registro de última modificación .

- source: identifica a qué IRR pertenece ente objeto.

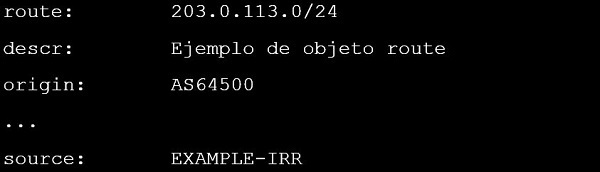

Donde:

- route: es el prefijo de la IP que se esta anunciando en la red, es 203.0.113.0/24. Este campo indica la red que se esta anunciando en BGP.

- desrc: Proporciona una descripcion para el objeto de ruta. Es útil para proporcionar información sobre el uso de palabras clave, como por ejemplo si los clientes o las redes las utilizan en su estructura.

- origin: El ASN desde el que se originó el mensaje de enrutamiento. En este caso, AS64500 esta anunciando el prefijo, 203.0.113.0/24. Esto significa que los anuncios BGP de esta fuente deben provenir de AS64500 para que se consideren válidos.

- source: Este campo identifica el IRR en el qe se registra el objeto.

Elementos de autenticaco y autorizacion adicional

Para evitar un uso no autorizado o descontrolado de los objetos dentro del IRR, existen atributos de autenticación que establecen un marco de control estricto sobre quién puede modificar y representar las políticas de enrutamiento y los objetos relacionados.

- Maintained By (mnt-by): Define la capacidad de crear, modificar o eliminar objetos en la base de datos y garantiza que solo entidades autorizadas realicen cambios en los objetos.

- Maintained Lower ( mnt-lower): Especifica quién tiene derecho a crear objetos específicos (subredes o subconjuntos) bajo un objeto en la base de datos, para evitar la creación no autorizada y ayudar a mantener un enrutamiento consistente y seguro.

- Maintained Routes (mnt- router): Determina quién tiene autoridad para asignar rutas en un objeto de rango de direcciones IP. y garantizar que los anuncios de ruta estén asociados con bloques de direcciones IP específicos administrados por operadores de red autorizados.

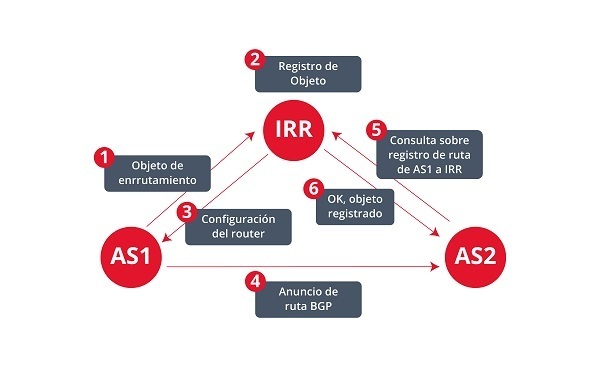

Ciclo de la publicación de ibjeto de enrutamiento

Publicar un objeto de enrutamiento, generalmete, involucra crear un objeto en la basee de daros del IRR correspondiente. Cada uno puede tener sus propias interfaces y requerimientos específicos para la creación de objetos.

- Crear una cuenta en el IRR: Antes de poder publicar información de seguimiento, debe crear una cuenta o identidad en un registro (por ejemplo, RADB, ARIN, RIPE, etc.).

- Asegurar la autenticación y la autorización: La creación de un retenedor (Mntner) implica su autenticación y autorización. Asegúrese de tener el permiso necesario para publicar elementos y rutas relacionados con bloques de IP y números de sistema únicos.

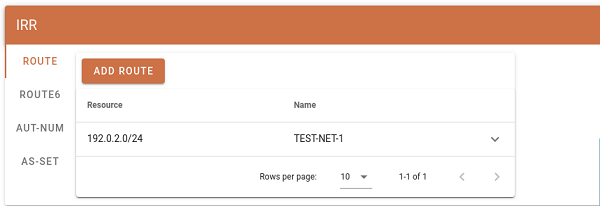

- Crear los abjetos de rutas:

Define un objeto o ruta de entidad (IP o AS) que representa la red que se va a leer. Normalmente, la interfaz web y las herramientas de línea de comandos de cada IRR se utilizan para generar objetos de ruta y políticas relacionadas.

- Validar el registro: Debe asegurarse de que los productos se entreguen correctamente y de que la información de ruta esté disponible. En la práctica, los administradores de red pueden consultar manualmente una dirección IP o un sistema específico (AS) en su base de datos IRR deseada utilizando el comando whois, una de las herramientas en línea, y esta capacidad

- Configurar los touters: Una vez que haya capturado la información de enrutamiento, un paso importante es asegurarse de que las políticas estén vigentes en la red. IRRToolSet es un conjunto de herramientas para ayudar a los administradores de red a configurar enrutadores en función de la información almacenada en el IRR.

- Mantenimiento: Los objetos de ruta deben actualizarse si cambian las políticas y los parámetros publicitarios. Además, se recomienda comprobar siempre la exactitud de la información de la TIR y modificarla si es necesario.

El siguiente diagrama proporciona una representación visual del proceso de publicación y validación de rutas en el IRR